HTTPS与加密技术全解析:原理、区别与实践

一、HTTP与HTTPS的核心区别

HTTPS是HTTP的安全增强版本,通过SSL/TLS协议实现数据安全传输,二者关键差异如下:

| 对比维度 | HTTP(超文本传输协议) | HTTPS(超文本传输安全协议) |

|---|---|---|

| 数据传输 | 明文传输,无加密保护 | SSL/TLS加密传输,数据不可直接解读 |

| 安全特性 | 无数据完整性校验、无身份认证 | 支持数据加密、完整性校验、身份认证 |

| 端口使用 | 默认端口80 | 默认端口443 |

| 证书要求 | 无需任何安全证书 | 必须配置SSL/TLS证书(CA颁发或免费证书) |

| 安全风险 | 易被窃听、篡改、中间人攻击 | 有效抵御窃听、篡改、中间人攻击 |

| 协议基础 | 仅HTTP协议本身 | HTTP协议 + SSL/TLS协议(传输层安全协议) |

二、为什么HTTPS比HTTP安全?

HTTPS的安全性源于SSL/TLS协议的三大核心能力,从传输、完整性、身份三个维度保障安全:

1. 加密通信:防止数据窃听

- HTTPS通过SSL/TLS对传输数据进行加密,即使数据在网络中被截获(如公共Wi-Fi环境),攻击者也无法直接解读明文内容,仅能获取加密后的乱码数据。

2. 数据完整性:防止篡改

- 传输过程中,数据会附加“消息认证码(MAC)”,接收方通过校验该编码,可判断数据是否被篡改(如修改内容、替换数据)。

- 一旦数据被篡改,校验会失败,确保接收方获取的是原始完整数据。

3. 身份认证:防止中间人攻击

- HTTPS依赖SSL/TLS证书实现身份认证:服务器需配置经权威CA(证书颁发机构)签名的证书,证书包含服务器域名、公钥等信息。

- 客户端(浏览器)会验证证书的合法性(如是否过期、域名是否匹配、CA签名是否有效),确认连接的是真实目标服务器,而非中间人伪造的“假服务器”。

三、HTTPS配置步骤(实操指南)

1. 获取SSL/TLS证书

- 免费证书:通过Let's Encrypt(自动化、免费、有效期90天,支持自动续期)、阿里云/腾讯云免费证书等获取。

- 付费证书:从权威CA(如Symantec、GeoTrust)购买,适合对安全性要求高的企业级应用(如电商、金融),有效期1-2年。

2. 服务器配置(以Nginx为例)

(1)上传证书文件

将获取的证书文件(通常包含.pem公钥文件、.key私钥文件)上传至服务器指定目录(如/etc/nginx/ssl/)。

(2)修改Nginx配置文件(nginx.conf)

http {

# 配置HTTP请求重定向到HTTPS

server {

listen 80;

server_name example.com; # 替换为你的域名

return 301 https://$host$request_uri; # 永久重定向

}

# HTTPS核心配置

server {

listen 443 ssl;

server_name example.com;

# 证书文件路径

ssl_certificate /etc/nginx/ssl/example.pem; # 公钥文件

ssl_certificate_key /etc/nginx/ssl/example.key; # 私钥文件

# 加密配置优化

ssl_protocols TLSv1.2 TLSv1.3; # 支持的TLS版本(禁用老旧的SSLv3、TLSv1.0/1.1)

ssl_prefer_server_ciphers on; # 优先使用服务器端加密套件

ssl_ciphers "EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH"; # 安全加密套件

# 其他优化(可选)

ssl_session_timeout 1d; # SSL会话超时时间

ssl_session_cache shared:SSL:10m; # 会话缓存

ssl_stapling on; # 开启OCSP装订(加速证书验证)

# 业务配置(如代理到应用服务)

location / {

proxy_pass http://127.0.0.1:3000;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

}

}

3. 验证配置并生效

# 测试配置是否正确

nginx -t

# 重启Nginx使配置生效

nginx -s reload

4. 测试与维护

- 访问

https://example.com,浏览器地址栏显示“小锁”图标,说明配置成功。 - 使用在线工具(如SSL Labs、站长工具)检测HTTPS配置安全性,确保无漏洞。

- 定期续期证书(Let's Encrypt可配置自动续期脚本),更新TLS版本和加密套件。

四、对称加密与非对称加密的区别及应用

1. 核心区别

| 对比维度 | 对称加密 | 非对称加密 |

|---|---|---|

| 密钥特性 | 加密和解密使用同一把密钥(需安全分发) | 密钥成对存在:公钥(公开)+ 私钥(保密) |

| 加密速度 | 速度快、效率高(适合海量数据) | 速度慢、计算复杂度高(不适合大量数据) |

| 密钥分发 | 存在密钥分发风险(需安全渠道共享密钥) | 无需分发私钥,公钥可公开传播(无安全风险) |

| 常见算法 | AES(主流)、DES、3DES | RSA(主流)、ECC(椭圆曲线)、DH(密钥交换) |

| 安全风险 | 密钥泄露则数据完全暴露 | 私钥泄露才会导致安全风险,公钥泄露无影响 |

2. 典型应用场景

对称加密

- 大量数据加密:文件加密(如本地文件加密)、数据库加密、大文件传输。

- 协议数据传输:SSL/TLS协议中,数据传输阶段的加密(核心数据用对称加密提升效率)。

非对称加密

- 密钥交换:安全分发对称加密的密钥(如HTTPS握手阶段的密钥协商)。

- 数字签名:验证数据真实性和发送者身份(如电子合同、软件签名)。

- 身份认证:确认通信方身份(如SSH登录、API接口认证)。

3. 实际应用:二者结合使用

单独使用一种加密技术存在局限,实际场景中通常结合使用,取其所长:

- 示例:HTTPS协议的加密流程

- 用非对称加密(如RSA/ECC)完成“对称密钥”的安全交换(避免对称密钥在传输中被窃听)。

- 后续数据传输用对称加密(如AES),兼顾安全性和传输效率。

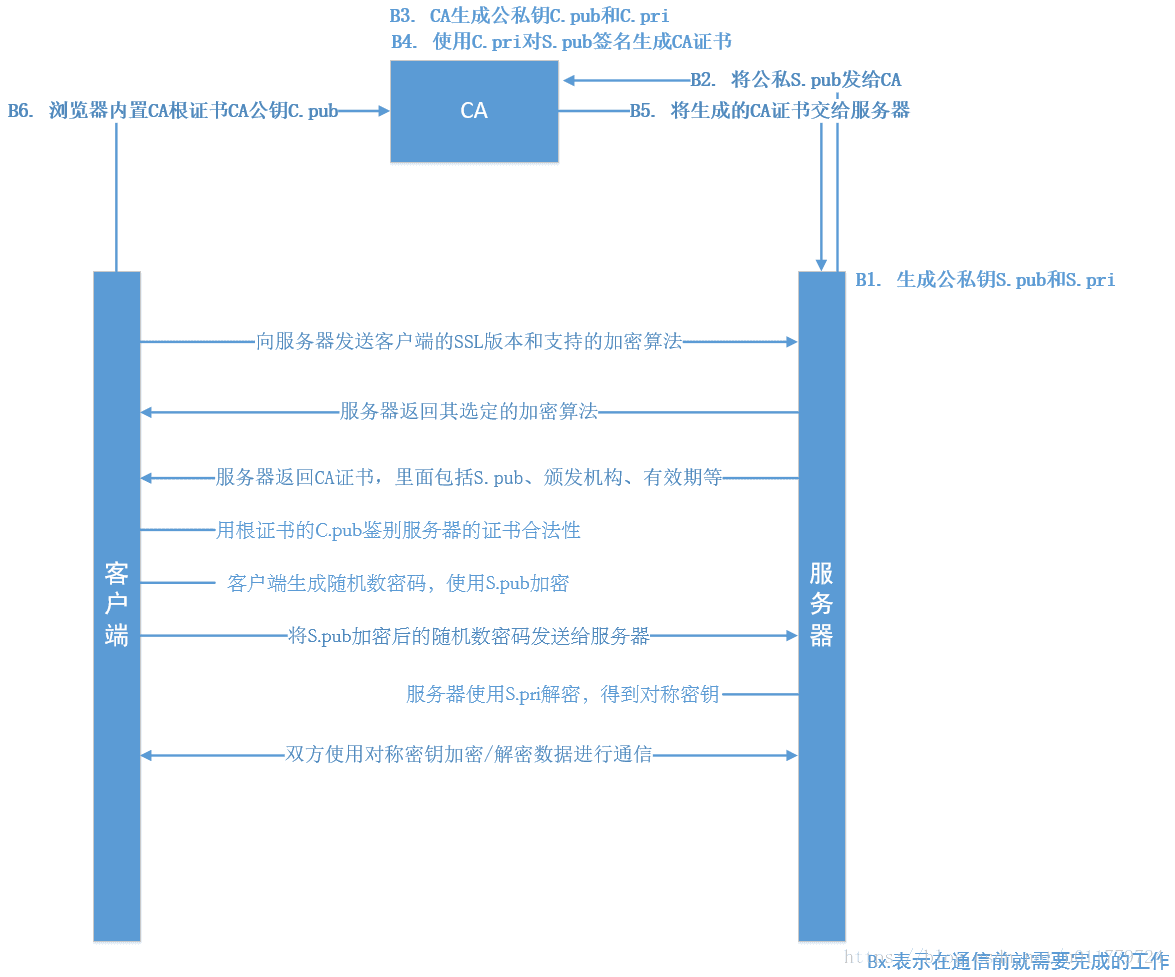

五、HTTPS安全通道建立过程(SSL/TLS握手流程)

HTTPS的核心是通过SSL/TLS握手建立安全通道,本质是“协商对称加密密钥+验证身份”的过程,步骤如下(基于TLS 1.2/1.3简化流程):